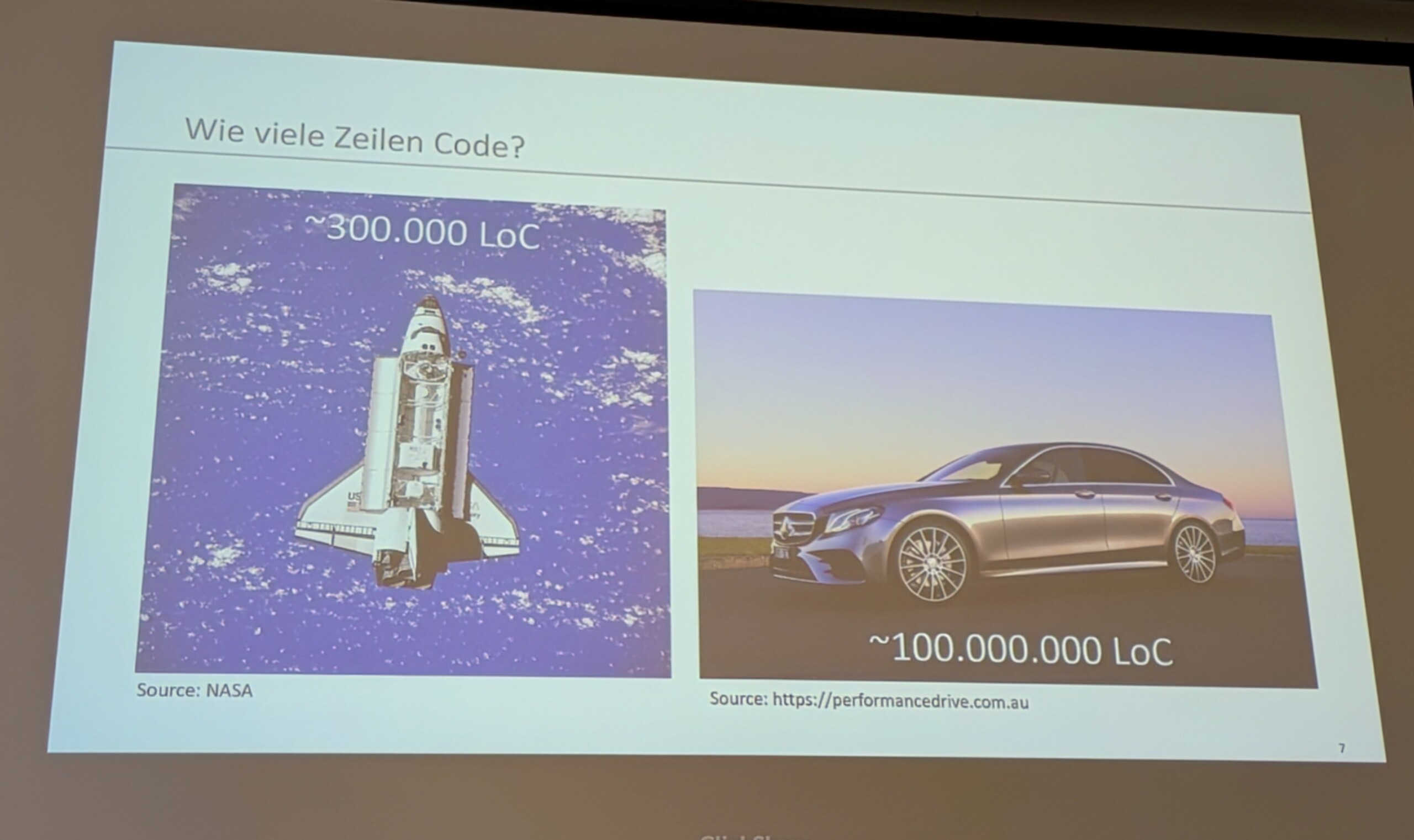

Künstliche Intelligenz (KI) kann die Schwachstellenanalyse in IT-Systemen, Netzwerken und Anwendungen verbessern und Bedrohungen aufspüren. Doch mithilfe von KI werden auch immer neue Varianten von Schadsoftware entwickelt. Allein 2018 seien etwa 250 Millionen neue Malware-Typen identifiziert worden, betont Professor Mathias Fischer, Professor für Rechnernetze an der Universität Hamburg. Zudem werde Programmierung immer komplexer. Moderne Autos basieren inzwischen auf 100 Millionen Codezeilen (LoC). „Um das Spaceshuttle zum Abheben zu bringen, genügten noch 300.000 LoC“, so Fischer. Doch jede zusätzliche Zeile kann zu einem neuen Einfallstor für Hacker werden, warnt der Professor: „Mit wachsender LoC-Zahl steigt auch die Wahrscheinlichkeit für Sicherheitslücken.“

Kluge Ideen als unternehmerische Impulsgeber, Forschungsergebnisse als Motor für Wettbewerbsfähigkeit und wissenschaftliche Erkenntnisse als Lösungsansätze für aktuelle Herausforderungen – Wissenstransfer aus Hochschulen kann Unternehmen maßgeblich unterstützen und voranbringen. Dabei helfen wollen die Handelskammer Hamburg und die Innovations Kontakt Stelle Hamburg (IKS) mit der Veranstaltungsreihe „Wirtschaft trifft Wissenschaft“. Ob Drohnenforschung, Nachhaltigkeit oder Digitalisierung, Professor:innen verschiedener Hochschulen präsentieren interessierten Wirtschaftsvertreter:innen aktuelle Forschungserkenntnisse. Im September ging es um Cybersecurity. Angesichts wirtschaftlicher Schäden von rund 179 Milliarden Euro 2024 durch Cyberangriffe in Deutschland gehöre das Thema unbedingt auf die wirtschaftliche Agenda, ist Katharina Thomsen überzeugt. „Cybersicherheit gehört inzwischen zum Alltag wie Zähneputzen. Wenn wir es vernachlässigen, wird es schmerzhaft“, so die Leiterin der Abteilung Technologie, Wissen und IT im Geschäftsbereich Innovation und neue Märkte der Handelskammer Hamburg.

KI ist Fluch und Segen zugleich

Identifizieren Sie sich!

Ob durch Phishing-Mails oder infizierte Downloads, Cyberkriminelle finden immer Wege, sich unbefugt Zugriff zu verschaffen. „Doch mit eindeutiger Identifizierung werden Systeme hackersicher“, verspricht Volker Skwarek, Professor für Technische Informatik und Leiter des Forschungs- und Transferzentrums (FTZ) Cyber Sec der Hochschule für Angewandte Wissenschaften (HAW Hamburg). Klingt simple, ist es natürlich nicht. So stellen digitale Identitäten zwar sicher, dass nur autorisierte Benutzer auf bestimmte Systeme zugreifen können, doch im Alltag wird die Schutzmaßnahme schnell ausgehebelt. Beispielsweise indem Mitarbeiter:innen einen neuen Drucker anfordern und dieser ohne die Beachtung entsprechender Authentifizierungsmechanismen angeschlossen wird. Dabei stellen die Netzwerkgeräte mit eigener Software, Speicherfunktionen und Fernzugriffsmöglichkeiten ideale Einfallstore für Hacker dar. Ein leichtfertiger Umgang mit den Peripheriegeräten kann somit zur gefährlichen Schwachstelle im Sicherheitskonzept von Unternehmen werden. Apropos ‚leichtfertig‘: „Scannen Sie nie einen QR-Code, wenn Sie auf der sicheren Seite sein wollen“, warnt Skwarek. Schließlich sei schlicht nicht erkennbar, auf welche Seite der Code führe.

Coden mit LLMs: einfach – oder gefährlich?

Ob GPT, Mistral oder Llama, Large Language Models (LLM) generieren und optimieren Codes – und das ganz einfach. „Prompt-gesteuerte Programmierung ermöglicht es Entwicklern, Code aus Anweisungen in natürlicher Sprache zu erstellen“, weiß Professor Riccardo Scandariato, Leiter des Instituts für Software Security an der Technischen Universität Hamburg. Doch wie sicher sind die autonom erstellten Codes? Unklare oder schlecht formulierte Prompts können dazu führen, dass LLM fehlerhafte Codes generieren. Eine echte Gefahr hingegen stellen ‚Prompt Injections‘ dar. Also Hackerangriffe, die sich heimlich in die Kommunikation mit LLM drängen und den Code beeinflussen. „Durch das richtige Prompt Engineering lässt sich die Sicherheit deutlich verbessern“, ist Scandariato überzeugt und nennt eine Technik namens Recursive Criticism and Improvement (RCI). Bei dem mehrstufigen Prompting-Prozess wird der Code in Wiederholungsschleifen immer weiter überprüft und verbessert – sowohl was die Funktionsweise als auch die Sicherheit betrifft.

ys/sb

Quellen und weitere Informationen

Ähnliche Artikel

Cybersecurity: Ein Hacker ist kein Schwarzer Schwan

„Calls for Transfer“ fördert erneut Hamburger Wissenschaftsprojekte

Cybersecurity in Hamburg immer wichtiger